在当今数字化时代,勒索病毒(Ransomware)已成为企业及个人用户面临的主要网络安全威胁之一。.mkp 勒索病毒是近年来出现的一种新型恶意软件,以其加密速度快、攻击隐蔽性强、赎金金额高等特点,成为众多黑客组织的“利器”。本文将介绍 .mkp 勒索病毒的基本情况,探讨如何恢复被加密的数据,并提供有效的预防措施。

面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

.mkp勒索病毒的传播机制与技术手段

加密算法与去中心化支付机制.mkp勒索病毒通常使用 AES-256 与 RSA-2048 的混合加密方式,先使用 AES 加密用户文件,再使用 RSA 加密 AES 密钥,最终 RSA 密钥掌握在攻击者手中。由于 RSA 密钥难以破解,用户几乎无法通过技术手段自行恢复数据。

攻击者要求支付赎金时,往往通过 比特币(BTC) 或 门罗币(XMR) 等匿名加密货币,利用 Tor 网络 或暗网地址接收付款,以逃避追踪。

横向移动与内网渗透一旦攻击者突破企业网络边界,他们会利用 Pass-the-Hash、SMB协议漏洞、Active Directory漏洞 等技术在内网中横向移动,感染更多主机,扩大攻击影响。

自动化勒索工具(RaaS).mkp勒索病毒可能基于 勒索即服务(Ransomware-as-a-Service, RaaS) 模型开发。这种模式允许攻击者通过购买现成的勒索工具包,定制化攻击内容(如勒索信息、加密方式等),从而降低攻击门槛,使勒索活动更频繁。

受影响的行业与典型案例

影响行业.mkp勒索病毒主要针对 医疗、金融、制造业、政府机构、教育机构 等数据敏感且对业务连续性要求高的行业。这些行业通常数据量大、恢复成本高,成为攻击者的首选目标。

典型案例

某医院系统被攻击:2024年初,某地医院因未及时更新系统补丁,被 .mkp 勒索病毒入侵,患者数据被加密,医院被迫支付数万美元赎金,导致多个科室停诊数日。

制造业供应链中断:一家大型汽车零部件制造商因第三方软件漏洞被入侵,最终导致整个生产线停摆,企业损失数百万美元。

数据的重要性不容小觑,您可添加我们的技术服务号(shuju315),我们将立即响应您的求助,提供针对性的技术支持。

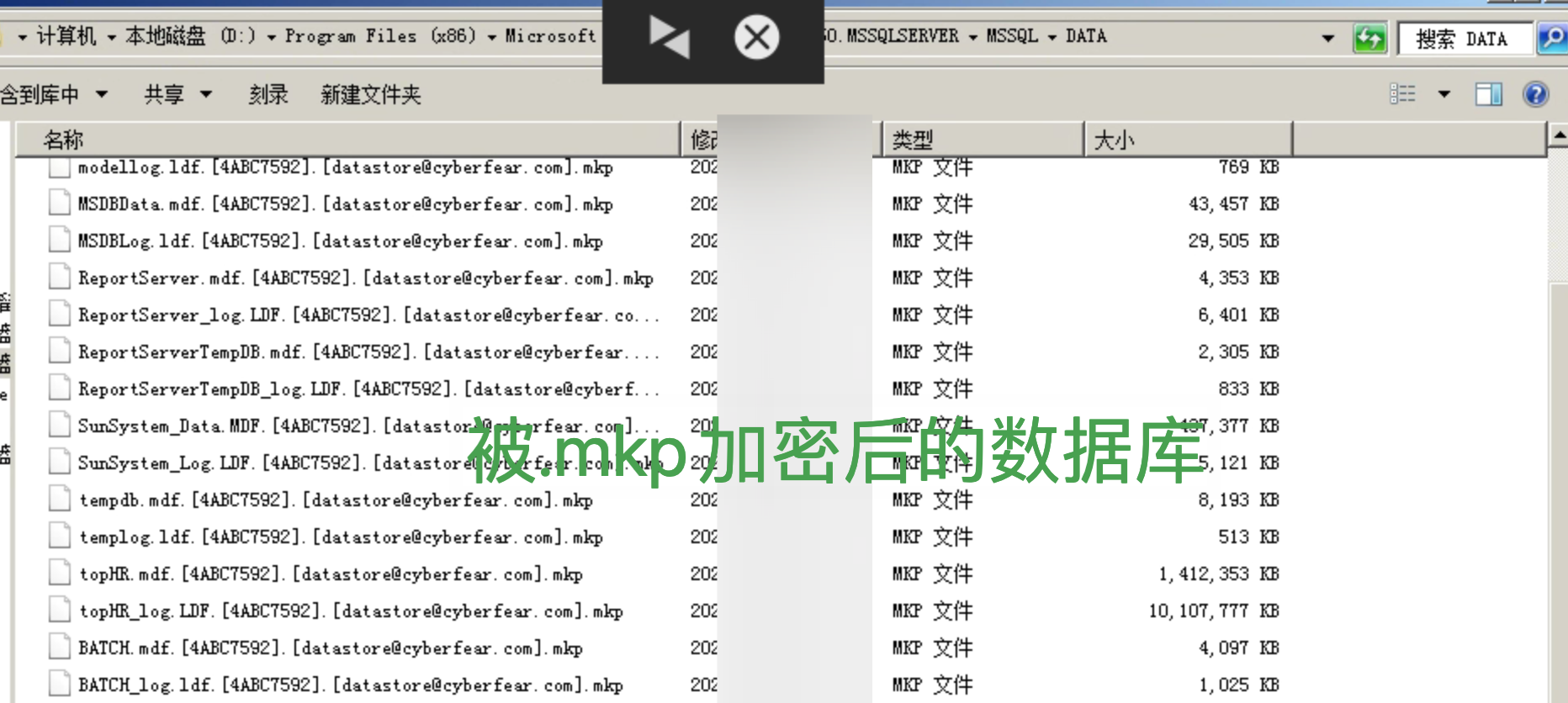

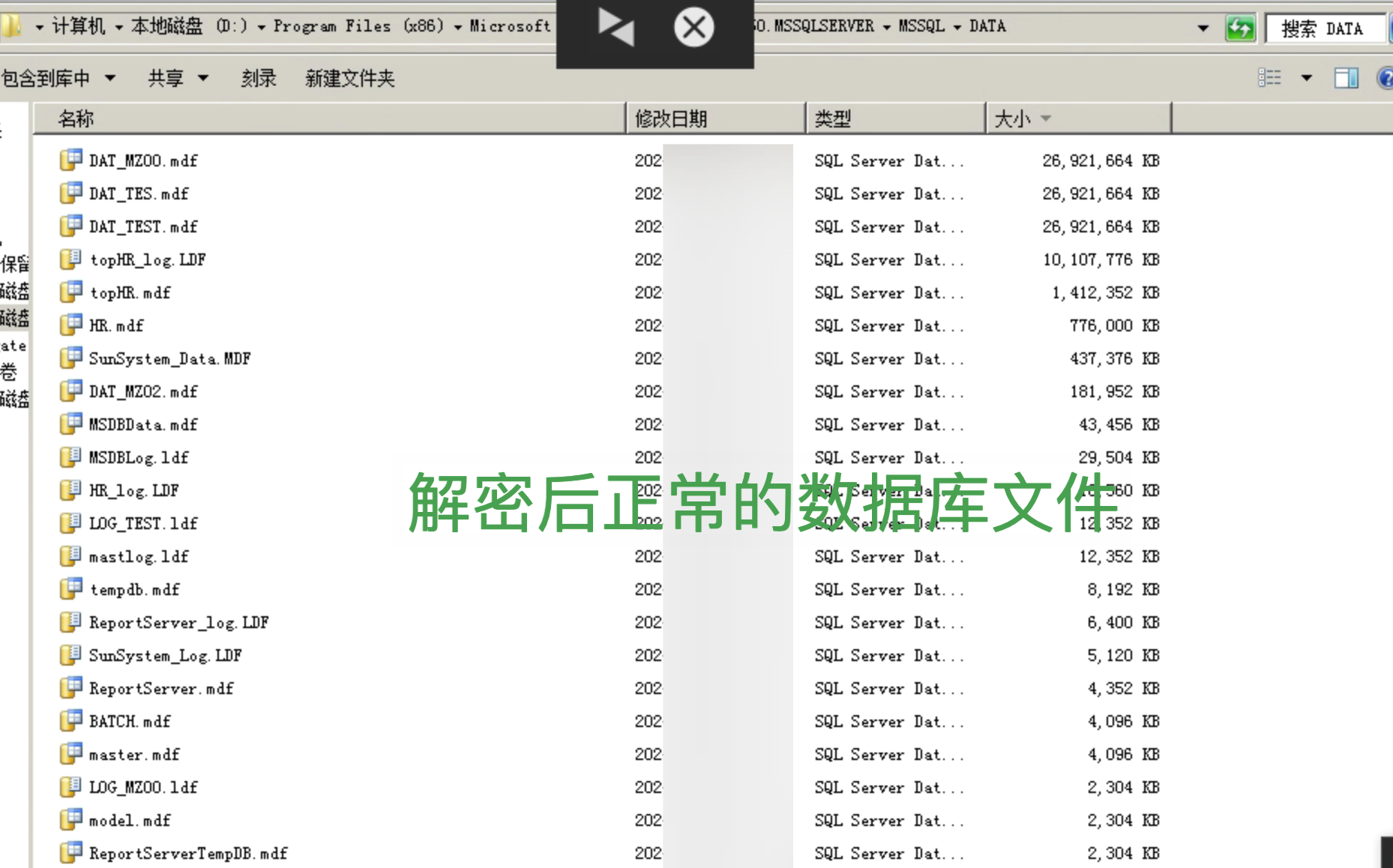

【.mkp后缀的数据恢复案例】

防御与应对策略的进一步升级

加强系统与软件更新管理

定期检查并安装操作系统、软件的 安全补丁,尤其是 Windows、Linux、Office 等常用平台。

使用 自动补丁管理工具,避免因人为疏忽导致漏洞未修复。

部署网络边界防护与入侵检测

使用 下一代防火墙(NGFW)、入侵检测系统(IDS/IPS),识别并拦截异常流量。

启用 零信任架构(Zero Trust),确保只有授权用户和设备可以访问内部资源。

实施多层备份策略(3-2-1 原则)

3 个副本:至少保留 3 份数据副本。

2 种存储介质:使用本地磁盘、网络存储、云存储等不同介质。

1 份离线备份:确保至少一份备份与网络隔离,防止被勒索病毒感染。

加强用户安全意识培训

定期进行 钓鱼邮件识别培训、恶意链接防范演练。

教育用户不要随意下载不明来源的文件或点击未知链接。

部署高级威胁防护系统

使用 端点检测与响应(EDR) 工具,如 CrowdStrike、SentinelOne,实现对勒索病毒的实时检测与隔离。

部署 人工智能驱动的威胁情报系统,自动识别勒索病毒行为模式。

遭遇攻击后的应急响应建议

立即断网与隔离感染设备一旦发现系统异常,立即断开网络连接,防止病毒横向传播。

通知 IT 安全团队与管理层启动应急预案,评估影响范围,准备对外沟通与内部响应。

联系专业安全公司与执法部门

联系专业的 数据恢复公司 或 网络安全公司,寻求技术支持。

向 国家互联网应急中心(CNCERT) 或 当地公安机关 报案,防止攻击者逃避追责。

评估是否支付赎金

通常不建议支付赎金,因为攻击者可能不会提供解密密钥,甚至会进行二次勒索。

若备份已损坏且数据极其重要,可考虑在 专业指导下 与攻击者协商。

结语

.mkp勒索病毒作为当前网络犯罪的热门工具,其技术复杂性与攻击隐蔽性不断增加,对企业和个人构成极大威胁。然而,通过 技术防御、制度建设、人员培训 三管齐下,我们能够显著降低被攻击的风险。在遭遇攻击后,保持冷静、迅速响应、寻求专业支持是关键。网络安全是一项长期任务,唯有持续投入与优化,才能在不断演变的网络威胁面前立于不败之地。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复:

.wxx勒索病毒,.weax勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.wstop勒索病毒,.sstop勒索病毒,.chewbacca勒索病毒,.restorebackup勒索病毒,.backlock勒索病毒,.eos勒索病毒,.rw2勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.[[dataserver@airmail.cc]].wstop勒索病毒,[[BaseData@airmail]].wstop勒索病毒,[[BitCloud@cock.li]].wstop勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[Mirex@airmail.cc].mkp勒索病毒,.[sspdlk00036@cock.li].mkp勒索病毒,.REVRAC勒索病毒,.redfox勒索病毒,.hero77勒索病毒,.kat6.l6st6r勒索病毒,.kalxat勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒等。