在当今数字化时代,网络安全已成为企业和个人不可忽视的重要议题。勒索病毒(Ransomware)作为一种恶意软件,通过加密用户文件并要求支付赎金来解锁,给用户造成了巨大的经济损失和数据安全风险。近年来,一种名为 .weaxor的勒索病毒引起了广泛关注。本文将详细介绍 .weaxor 勒索病毒的特征、感染途径、如何恢复被加密的数据文件,以及如何有效预防此类攻击。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

利用远程代码执行漏洞:.weaxor 勒索病毒的入侵机制详解

远程代码执行(RCE)漏洞是软件或系统中存在的一个严重安全缺陷,允许攻击者在目标系统上执行任意代码,而无需用户的直接交互。这种漏洞一旦被利用,攻击者可以在受害者的计算机上部署恶意软件,包括勒索病毒如 .weaxor。

1. 什么是远程代码执行漏洞?

远程代码执行漏洞(RCE)是指攻击者可以通过网络远程向目标系统发送恶意数据或指令,从而在目标系统上执行任意代码。这种漏洞通常出现在网络服务、应用程序或操作系统中,尤其是在处理用户输入时缺乏充分的验证和过滤的情况下。

2. .weaxor 勒索病毒如何利用 RCE 漏洞?

(1) 利用软件漏洞

.weaxor 勒索病毒通常会利用以下软件或系统中的已知漏洞:

Microsoft Windows:例如,Windows SMB(Server Message Block)协议漏洞(如 EternalBlue)被广泛用于勒索病毒的传播。攻击者可以通过网络直接访问受害者的系统,并利用该漏洞部署恶意代码。

Adobe Flash:由于 Flash 的设计缺陷,它在过去曾多次成为 RCE 攻击的目标。攻击者可以通过嵌入恶意 Flash 内容的网页诱使用户访问,从而在用户的计算机上执行恶意代码。

Java:Java 的早期版本中存在多个 RCE 漏洞,攻击者可以通过嵌入恶意 Java Applet 的网页或电子邮件附件来利用这些漏洞。

第三方软件:许多第三方软件(如远程桌面软件、数据库管理系统、Web 服务器等)也可能存在 RCE 漏洞,攻击者可以利用这些漏洞入侵系统。

(2) 传播方式

利用 RCE 漏洞后,.weaxor 勒索病毒可以通过以下方式传播:

网络扫描:攻击者可以使用自动化工具扫描网络中的开放端口(如 445 端口),寻找具有 RCE 漏洞的系统。

钓鱼邮件:攻击者可以发送包含恶意附件或链接的电子邮件,诱导用户打开后触发漏洞。

恶意网站:攻击者可以创建包含恶意代码的网站,当用户访问时,利用浏览器或插件的漏洞执行恶意代码。

(3) 部署恶意代码

一旦攻击者利用 RCE 漏洞成功入侵系统,.weaxor 勒索病毒会执行以下操作:

下载并安装恶意文件:攻击者可以从远程服务器下载 .weaxor 勒索病毒的主程序,并在受害者的系统中安装。

禁用安全软件:为了防止用户检测和清除病毒,.weaxor 会尝试禁用或删除杀毒软件、防火墙等安全工具。

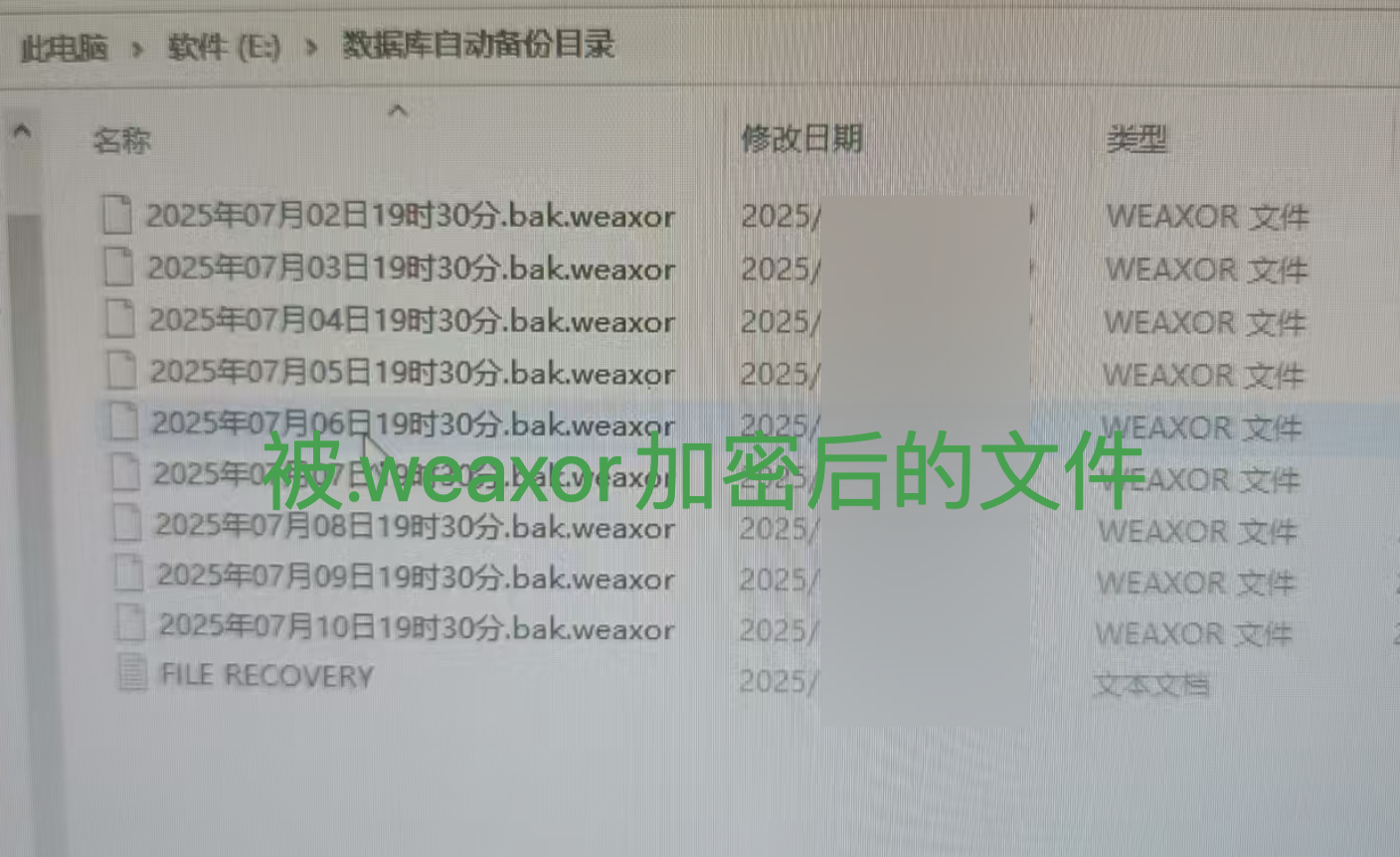

加密文件:.weaxor 会遍历受害者的文件系统,使用强加密算法(如 AES 或 RSA)对文件进行加密,并添加 .weaxor 扩展名。

显示勒索信息:加密完成后,.weaxor 会生成勒索信息,要求用户支付赎金以获取解密密钥。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

如何防范 RCE 漏洞攻击?

(1) 及时更新软件和系统

安装最新的安全补丁:操作系统、浏览器、插件和第三方软件都应保持最新版本,以修复已知漏洞。

启用自动更新:设置自动更新功能,确保系统和软件能够及时获得最新的安全补丁。

(2) 禁用不必要的服务和端口

关闭不必要的网络服务:如 SMB、FTP 等服务,如果不需要使用,应关闭以减少攻击面。

配置防火墙:限制对外部网络的访问,仅允许必要的端口和协议通过。

(3) 提高用户安全意识

警惕钓鱼邮件和恶意网站:不要打开来历不明的邮件附件或链接,避免访问不可信的网站。

启用多因素认证:对于关键系统和账户,启用多因素认证(MFA)以提高安全性。

(4) 定期备份数据

创建多个备份副本:将数据备份到本地和云端,并定期测试备份的可恢复性。

存储备份在隔离环境中:确保备份文件不会被勒索病毒访问或加密。

总结

.weaxor 勒索病毒通过利用远程代码执行漏洞,能够在受害者的系统中部署恶意代码并加密文件。为了防范此类攻击,用户和企业应保持系统和软件的最新状态,禁用不必要的服务,提高安全意识,并定期备份数据。通过这些措施,可以有效降低被 .weaxor 勒索病毒攻击的风险。

如果你还有其他关于 .weaxor 勒索病毒的问题,欢迎随时提问!

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复: