在当今高度依赖数字技术的社会中,网络安全已成为关乎企业存亡与个人隐私的核心议题。近年来,勒索病毒(Ransomware)的威胁持续升级,其中以 .roxaew 勒索病毒为代表的新型恶意软件,因其强大的加密能力和隐蔽的传播机制,成为全球范围内的重大安全隐患。.roxaew 勒索病毒不仅能够迅速加密用户的重要文件,还通过网络横向扩散,对企业网络造成毁灭性打击,甚至通过“双勒索”策略进一步加剧损失。面对这一威胁,了解其攻击原理、掌握数据恢复方法以及构建有效的防御体系,已成为每个组织和个人亟需应对的挑战。本文将深入剖析 .roxaew 勒索病毒的运作机制,探讨如何在遭受攻击后恢复数据,并提出切实可行的预防措施,以帮助用户在数字安全领域筑起坚实防线。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

网络内部扩散方式

.roxaew 勒索病毒在网络中的扩散方式多种多样,其核心目的是利用网络资源扩大感染范围,从而造成更大破坏。以下是其常见的传播方式:

(1) 利用局域网共享(SMB 协议)

.roxaew 可能会利用 Windows 的 Server Message Block (SMB) 协议漏洞(如 EternalBlue、SMBGhost 等)来横向移动。

它会尝试访问网络中其他设备的共享文件夹,并在这些设备上复制自身并执行。

如果目标设备未安装补丁或设置了弱密码,感染将变得非常容易。

(2) 远程桌面协议(RDP)攻击

通过暴力破解或已泄露的 RDP 凭据,.roxaew 可以远程登录到其他设备。

一旦登录成功,它会在目标设备上下载并执行恶意载荷,从而完成感染。

RDP 攻击在企业环境中尤为常见,尤其是 RDP 端口(默认为 3389)未加防护或暴露在公网时。

(3) 利用 Active Directory 域控漏洞

在域环境中,.roxaew 可能会尝试利用 Kerberos、NTLM 或 LDAP 协议中的漏洞来获取域管理员权限。

一旦获得域管理员权限,它可以轻松访问整个域中的设备并进行大规模加密。

(4) 利用漏洞和弱口令

.roxaew 可能会扫描网络中所有开放的端口和服务,尝试利用已知漏洞(如远程代码执行漏洞)进行入侵。

它也会尝试使用字典攻击或暴力破解来获取设备的登录凭据,尤其是密码强度低或未启用多因素认证的设备。

(5) 通过可移动存储设备传播

在某些情况下,.roxaew 也会通过 USB 存储设备、网络存储设备(NAS)等进行传播。

它可能会在这些设备上创建隐藏的恶意文件或修改其启动项,从而感染连接到这些设备的其他计算机。

3. 企业网络中的扩散危害

在企业网络中,.roxaew 勒索病毒的扩散能力尤为危险,其危害主要体现在以下几个方面:

数据全面加密:病毒可以在整个网络中快速加密服务器、数据库、备份系统、员工电脑等,导致业务系统全面瘫痪。

业务中断:企业可能无法访问关键业务系统,造成生产停滞、订单延迟、客户流失等严重后果。

勒索金额巨大:攻击者通常会要求企业支付高额赎金(如比特币、以太坊等加密货币),否则威胁公开或销毁数据。

双勒索(Double Extortion):许多现代勒索病毒(包括 .roxaew)会窃取敏感数据并威胁公开,迫使企业支付赎金以避免数据泄露。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

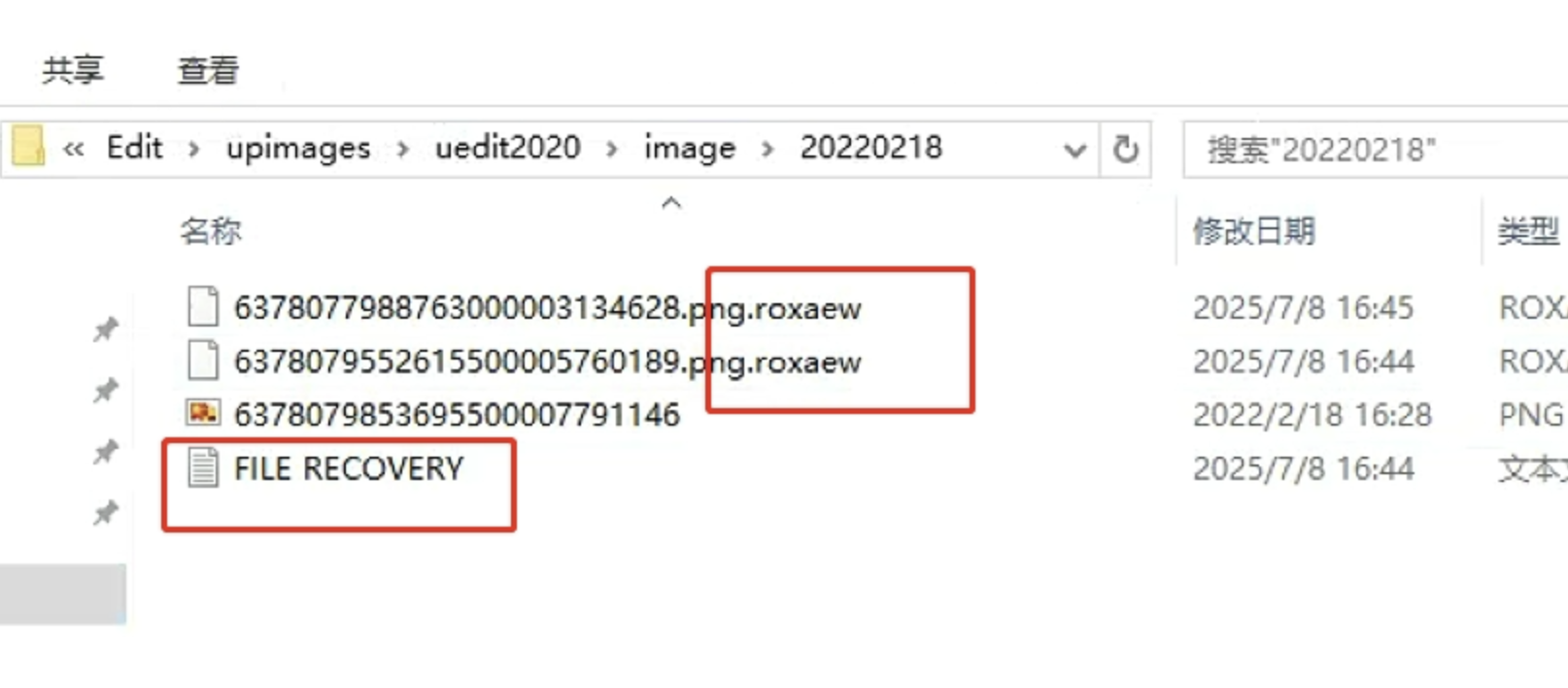

如何恢复被 .roxaew 勒索病毒加密的数据文件?

在面对 .roxaew 勒索病毒攻击时,用户可能会面临数据无法访问的困境。以下是几种常见的恢复方法:

1. 使用官方或非官方解密工具

一些安全公司和网络安全研究人员会针对特定的勒索病毒开发免费的解密工具。例如:

No More Ransom 项目:由欧洲刑警组织和多家安全公司合作推出,提供大量勒索病毒的免费解密工具。你可以访问 https://www.nomoreransom.org/ 查询是否有针对 .roxaew 的解密工具。

Kaspersky、MalwareTechBlog、ESET 等公司也可能发布针对特定勒索病毒的解密工具。

使用步骤:

下载解密工具;

将加密文件复制到安全设备中;

使用解密工具进行尝试;

如果成功,备份恢复后的文件。

⚠️ 注意:解密工具的有效性取决于病毒使用的加密算法和密钥是否可逆。有些勒索病毒使用的是不可逆的加密算法(如 AES-256),因此无法通过工具解密。

2. 使用文件恢复软件

如果病毒仅对部分文件加密,或系统未完全崩溃,可以尝试使用文件恢复软件找回未被加密的旧版本文件,例如:

Recuva

PhotoRec

TestDisk

EaseUS Data Recovery

这些工具可以扫描硬盘寻找被删除或覆盖的文件,有时能恢复未被完全加密的原始数据。

3. 使用系统还原或备份恢复

如果你有以下资源,可以通过它们恢复数据:

系统还原点:Windows 自带的系统还原功能可以在病毒入侵前恢复系统和部分文件。

云备份:如 Google Drive、OneDrive、iCloud 等。

本地备份:如外部硬盘、NAS 存储设备、定期备份的数据库等。

✅ 建议:在日常工作中定期进行文件备份,并将备份文件存储在离线设备中,以防止被病毒感染。

4. 专业数据恢复服务

如果数据非常重要且价值巨大,可以联系专业的数据恢复公司或网络安全公司寻求帮助。这些机构通常具备高级解密技术和经验,但费用较高。

5. 切勿轻易支付赎金

尽管勒索信息中可能会威胁“逾期不支付将删除文件”或“公开数据”,但安全专家强烈建议:

不要支付赎金。支付后仍可能无法获得解密工具,且助长了勒索病毒犯罪的泛滥。

支付比特币等加密货币后,几乎无法追踪资金流向,也无法保证攻击者不会再次攻击

。

总结

.roxaew 勒索病毒在潜伏与扩散阶段的攻击行为极为隐蔽且具有高度破坏性。它不仅能加密用户数据,还能在网络中快速横向移动,造成企业级的灾难性后果。因此,企业在部署防御策略时,不仅要关注初始入侵的防护,还应加强网络内部的安全审计、权限管理、漏洞修复和监控机制,以防止病毒在网络中扩散。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复: